Aktion Freiheit statt Angst e.V. feiert seinen siebten Geburtstag  Heute von 7 Jahren haben sich 10 Menschen in Berlin zusammengefunden und die Aktion Freiheit statt Angst aus der Taufe gehoben. Voran gegangen waren 2 Jahre intensive Diskussionen über die damals aktuellen Angriffe von Staat und Wirtschaft auf die Privatsphäre und informationelle Selbstbestimmung der Menschen (BKA-Gesetz, Einführung der Vorratsdatenspeicherung, elektronische Gesundheitskarte, ...) Heute von 7 Jahren haben sich 10 Menschen in Berlin zusammengefunden und die Aktion Freiheit statt Angst aus der Taufe gehoben. Voran gegangen waren 2 Jahre intensive Diskussionen über die damals aktuellen Angriffe von Staat und Wirtschaft auf die Privatsphäre und informationelle Selbstbestimmung der Menschen (BKA-Gesetz, Einführung der Vorratsdatenspeicherung, elektronische Gesundheitskarte, ...)

Wir nehmen den heutigen Geburtstag zum Anlass die Ereignisse der letzten Jahre und unsere Arbeit zu rekapitulieren. Die folgenden Texte sind weitgehend unserem aktuellen Bericht an die FRA entnommen, in der wir seit 2 Jahren mitarbeiten.

Der Tätigkeitsbericht kann hier als .pdf runtergeladen werden.

Tätigkeitsbericht 2009 - 2016 Inhaltsverzeichnis 1. Einleitung

2. Aufgabenbereiche

2.1 Aufklärung der Bevölkerung

2.2 Zusammenarbeit mit anderen Institutionen und Organisationen

2.3 Kommunikation

2.4 Dokumentation und Monitoring

2.5 Beratungstätigkeit

2.6 Erstellen von Forderungen

3. Methoden

3.1. Daten aus Online-Aktivismus und Informationskampagnen

3.2 Mailverkehr und Kommunikation mit der Bevölkerung

3.3 Interviews und Gespräche bei Veranstaltungen

3.4 Podiumsdiskussionen und Veranstaltungen, TV und Medienpräsenz

3.5 Informationen an die Presse

3.6 Kommunikation mit Politikern

4. Ergebnisse - Einschätzung und Bewertung

4.1 Totalüberwachung - ein Überblick

4.2. Strukturierung der Schutzgüter und Problemfelder

4.3. Auswirkungen der Verfolgung/Überwachung auf die Menschen

4.4. Veränderungen datenschutz-relevanter Gesetze

4.5. Was bedeutet falsche Argumentation?

4.6 Verhaltensänderung u. -anpassung

5. Forderungen

1. Einleitung Aktion Freiheit statt Angst e.V. ist seit Januar 2009 ein wirtschaftlich und politisch unabhängiger gemeinnütziger Verein in Berlin, der sich für die Einhaltung von Bürger- und Menschenrechten einsetzt. Unsere Themen sind insbesondere die grundgesetzlich garantierten Freiheitsrechte, der Datenschutz, der Schutz der Privatsphäre, das Recht auf informationelle Selbstbestimmung und die Informationsfreiheit.

Der Verein wurde im Zuge der gesellschaftlichen Auseinandersetzung um die Vorratsdatenspeicherung in den Jahren 2006 bis 2010 von Bürgerrechtlern und an der informationellen Selbstbestimmung interessierten Freiwilligen gegründet und richtet sich an alle Altersgruppen.

Das BverfG hat im Volkszählungsurteil von 1983 das Grundrecht auf informationellen Selbstbestimmung definiert und näher ausgeführt: "Mit dem Recht auf informationelle Selbstbestimmung wären eine Gesellschaftsordnung und eine diese ermöglichende Rechtsordnung nicht vereinbar, in der Bürger nicht mehr wissen können, wer was wann und bei welcher Gelegenheit über sie weiß."1

Die Richter zeigten eine weitgehende Beeinflussung des persönlichem Verhaltens, der individuellen Handlungsfreiheit und des selbstbestimmten Lebens auf, das durch eine Datenerfassung entstehen kann. Die Betroffenen sind im Prozess der Datenerfassung und Datenauswertung außen vor. Eine Auswirkung dessen ist die Gefährdung des freiheitlich demokratischen Gemeinwesens da dies der selbstbestimmten Mitwirkung der Menschen bedarf. Des Weiteren führt dieses zur Anpassung des individuellen Verhaltens und damit verbundenen Freiheitseinschränkungen.

Zur vollständigen Einhaltung der Menschenrechtscharta gehören die Informationelle Selbstbestimmung, zu der neben der Bewegungserfassung auch die Selbstbestimmung über körperliche Vermessung (Biometrie) gehört. Die informationelle Selbstbestimmung beginnt bereits bei der Datenerfassung und der Datenkonstruktion aus dem Privat- und Familienlebens, der Wohnung sowie der Korrespondenz des Menschen.Sie beinhaltet, dass alle Menschen frei und unabhängig über die Datenerfassung und Datenkonstruktion bezüglich ihres Körpers entscheiden können.

Als wichtigstes Element zur Erhaltung der Menschenrechtscharta Art. 8"Jede Person hat das Recht auf Achtung ihres Privat- und Familienlebens, ihrer Wohnung und ihrer Korrespondenz."2 gilt es das Prinzip zur Datensparsamkeit3 fest in den Gesetzen zu verankern, daran festzuhalten sowie dieses Prinzip Europaweit gesetzlich zu etablieren und anzuwenden.

In einem digitalen Zeitalters sehen wir die Notwendigkeit zum Schutz des Menschen vor einer permanenten Überwachung und einer willkürlichen Kontrolle als besonders wichtig an.

Die Erhebung, Verarbeitung und Nutzung personenbezogener Daten und die Auswahl und Gestaltung von Datenverarbeitungssystemen sind an dem Ziel auszurichten, so wenig personenbezogene Daten wie möglich zu erheben, zu verarbeiten oder zu nutzen. Insbesondere sind personenbezogene Daten zu anonymisieren oder zu pseudonymisieren, soweit dies nach dem Verwendungszweck möglich ist und keinen im Verhältnis zu dem angestrebten Schutzzweck unverhältnismäßigen Aufwand erfordert.

Die Mitglieder und weitere Aktive in und um den Verein betreiben Kommunikation und Dokumentation zu den relevanten Themen, veröffentlichen diese auf der Webseite in Form von Artikel und klären die Bevölkerung auf Veranstaltungen zu den relevanten Themen zum Schutz unserer Grundrechte auf.

Eine zentrale Aufgabe ist die Kommunikation zwischen Bevölkerung, Politik und Wirtschaft zu fördern. Des Weiteren veranstalten wir Workshops, offene Aktiventreffen, unterstützen Demonstrationen und bieten Bildungsveranstaltungen an.

Ein Thema ist auch die technische Beratung zur Internetsicherheit, wie z.B. Crytographie, Verschlüsselung, sichere Alternativen zu gängigen Kommunikationsmitteln (Fußnote z.B. utox, Retroshare statt skype) und sozialen Plattformen (Diaspora statt Facebook, Retroshare oder Bitmessage statt E-Mail], anonyme Mailanbieter [Posteo, IN-Berlin statt gmx], Browsersicherheit [SSL-Verschlüsselung oder Tor statt Java, Cookies, Flash]. Aufklärung zu Datenschutzerklärungen (AGBs) bei Social Media [ Google, Facebook *Link, WhatsApp, Youtube, Tinder, Loovo, StudiVZ]. Identitätsdiebstahl (s. Kap. 4.2 Themenbäume)

Wir stellen Experten zu den relevanten Themen zur Verfügung und führen Beratungen durch.

Ein Schwerpunkt unserer Arbeit ist das Monitoring der Auswirkungen der Verfolgung/Überwachung auf die Bevölkerung, die Veränderung Datenschutz-relevanter Gesetze und der technische Stand der derzeitigen "Überwachung" sowie die Analyse der Argumentationsweise bei der Gesetzesgestaltung.

Die juristische Auseinandersetzung und Gerichtsverfahren sowie Klagen bezüglich der oben genannten Gesetze sind nicht unser Schwerpunkt.

Wir sind dabei Repräsentanten der breiten Bevölkerungsschicht und vermitteln unsere Inhalte an die entsprechenden Institutionen (EU -Lobby, NGO).

Seit 2010 sind wir als Organisation im EU Register eingetragen.1

Wir stellen unsere wichtigen Arbeiten neben einer deutschen Version auch in englischer Sprache zur Verfügung. Eine Auflistung der Erfolge der letzten Jahre finden Sie hier2.

2. Aufgabenbereiche Die Mitglieder und weitere Aktive in und um den Verein betreiben Kommunikation und Dokumentation zu den relevanten Themen, veröffentlichen diese auf der Webseite in Form von Artikel und klären die Bevölkerung auf Veranstaltungen zu den relevanten Themen zum Schutz unserer Grundrechte auf.

Eine zentrale Aufgabe ist die Kommunikation zwischen Bevölkerung, Politik und Wirtschaft zu fördern. Des Weiteren veranstalten wir Workshops, offene Aktiventreffen, unterstützen Demonstrationen und bieten Bildungsveranstaltungen an.

Ein Thema ist auch die technische Beratung zur Internetsicherheit, wie z.B. Crytographie, Verschlüsselung, sichere Alternativen zu gängigen Kommunikationsmitteln (Fußnote z.B. utox, Retroshare statt skype) und sozialen Plattformen (Diaspora statt Facebook, Retroshare oder Bitmessage statt E-Mail], anonyme Mailanbieter [Posteo, IN-Berlin statt gmx], Browsersicherheit [SSL-Verschlüsselung oder Tor statt Java, Cookies, Flash]. Aufklärung zu Datenschutzerklärungen (AGBs) bei Social Media [ Google, Facebook *Link, WhatsApp, Youtube, Tinder, Loovo, StudiVZ]. Identitätsdiebstahl (s. Themenbäume)

Wir stellen Experten zu den relevanten Themen zur Verfügung und führen Beratungen durch.

Ein Schwerpunkt unserer Arbeit ist das Monitoring der Auswirkungen der Verfolgung/Überwachung auf die Bevölkerung, die Veränderung Datenschutz-relevanter Gesetze und der technische Stand der derzeitigen "Überwachung" sowie die Analyse der Argumentationsweise bei der Gesetzesgestaltung. Die juristische Auseinandersetzung und Gerichtsverfahren sowie Klagen bezüglich der oben genannten Gesetze sind nicht unser Schwerpunkt.

Wir sind dabei Repräsentanten der breiten Bevölkerungsschicht und vermitteln unsere Inhalte an die entsprechenden Institutionen (EU -Lobby, NGO). Seit 2010 sind wir als Organisation im EU Register eingetragen.1 Wir stellen unsere wichtigen Arbeiten neben einer deutschen Version auch in englischer Sprache zur Verfügung.

Eine Auflistung der Erfolge der letzten Jahre finden Sie hier.2

2.1 Aufklärung der Bevölkerung Mit regelmäßigen Infoständen im Berliner Stadtgebiet, diversen Kunstaktionen, Kundgebungen, Podiumsdiskussionen, einem breiten Informationsangebot im Internet und Workshops zur politischen Bildung tragen wir unsere Arbeit an die Menschen heran.

Zu den wichtigsten Themen haben wir Flyer erstellt, die von uns in gedruckter Form verteilt werden, aber auch im Internet heruntergeladen werden können. 1

2.2 Zusammenarbeit mit anderen Institutionen und Organisationen Im Laufe der Jahre hat sich eine intensive und breite Vernetzung und Zusammenarbeit mit anderen relevanten Institutionen und Organisationen herrausgebildet. Wir unterstützen Bürgerrechtsorganisationen und Bündnisse bei ihrer Arbeit. Auch für uns bietet dieser Erfahrungsaustausch neue Blickwinkel auf unsere Arbeit.

Wir sind Mitglied bei

Eine Reihe weiterer Organisation haben wir bei Auftritten in Berlin oder zu speziellen Kampagnen in ihrer Arbeit unterstützt.

Dazu gehören:

2.3 Kommunikation Zu diversen Themen haben wir auf unseren Webseiten die Grundlagen und die verschiedenen Standpunkte zusammengetragen, um die politische Diskussion voranzubringen.

Solche grundlegenden Artikel stellen wir auch Entscheidungsträgern für ihre Arbeit zur Verfügung. So haben wir z.B. inhaltlich zur EU-Datenschutzverordnung gearbeitet (http://www.a-fsa.de/de/articles/1802-20110110-aktion-freiheit-statt-angst-macht-verbesserungsvorschlaege-fuer-datenschutz.htm), die EU-Abgeordneten vor einer Datenbank für Flugreisende gewarnt (http://www.a-fsa.de/de/articles/3316-20121219-eu-flugreisedaten-richtlinie-ablehnen.htm) und die Abgeordneten im Schleswig-Holsteinischen Landtag zum dortigen Versammlungsgesetz beraten (http://www.a-fsa.de/de/articles/3854-20130901-stellungnahme-zum-versammlungsgesetz-s-h.htm). Regelmäßig nehme wir mit Stellungnahmen und Einschätzungen an den öffentlichen Konsultationen der EU teil. 1

2.4 Dokumentation und Monitoring Über die selbst aufgearbeiteten Inhalten hinaus, versuchen wir die aktuelle Entwicklung und Geschehnisse auf dem Gebiet der Menschenrechte und speziell dem Datenschutz und der informationellen Selbstbestimmung in kurzen Artikeln zu dokumentieren und zu verfolgen. In den letzten 5 Jahren sind bei uns bereits über 5500 Meldungen zu u.a. Datenpannen und -skandalen eingegangen, die einen Überblick über die Entwicklung zu Datenmissbrauch und Cyberkriminalität [u.a. Probleme mit US-Reisefreizügigkeit, Vermummung, Biometrie, false positves, Identitätsdiebstahl] erlauben. http://www.a-fsa.de/de/articles/unsere-themen-in-der-presse.htm

Einen Teil davon verdanken wir zahlreichen Hinweise durch aufmerksame Bürger.

2.5 Beratungstätigkeit Beratend aktiv tätig waren wir bei zahlreichen Institutionen und Organisationen.

Unser Beratungsspektrum umfasst eine sehr breites Themenpalette. (s. Unsere Themenbäume, Kap. 4.2)

Eine Auswahl unserer bisherigen Beratungstätigkeit

28.01.2009 Stellungnahme gegen eine zentrale Schülerdatei in Berlin https://www.a-fsa.de /de/articles/81-20090119-aktion-fsa-gegen-schuelerdatei.htm und https://www.a-fsa.de/de/articles/121-20090219-schuelerdatei-nutzlosigkeit-hohe-kosten-und-intransparenz-im-landesschulbeirat-bestaetigt.htm /de/articles/81-20090119-aktion-fsa-gegen-schuelerdatei.htm und https://www.a-fsa.de/de/articles/121-20090219-schuelerdatei-nutzlosigkeit-hohe-kosten-und-intransparenz-im-landesschulbeirat-bestaetigt.htm

15.10.2010 Netzneutralität muss Grundpfeiler des Internets bleiben https://www.a-fsa.de/de/articles/1625-20101015-netzneutralitaet-muss-grundpfeiler-des-internets-bleiben.htm

10.01.2011 Verbesserungsvorschläge für EU-Datenschutzverordnung https://www.a-fsa.de/de/articles/1802-20110110-aktion-freiheit-statt-angst-macht-verbesserungsvorschlaege-fuer-datenschutz.htm

18.10.2011 KFN-Studie zu Jugendkriminalität mit gravierenden Datenschutzverstößen durchgeführt https://www.a-fsa.de/de/articles/2430-20111018-kfn-studie-zu-jugendkriminalitaet-mit-gravierenden-datenschutzverstoessen-durchgefuehrt.htm

01.09.2013 Stellungnahme zum Versammlungsgesetz Schleswig-Holstein https://www.a-fsa.de/de/articles/3854-20130901-stellungnahme-zum-versammlungsgesetz-s-h.htm

20.09.2013 Gefährliche Gedanken - Podiumsdiskussion zum Thema Überwachung, Sicherheit und die Freiheit der Kunst

https://www.a-fsa.de/de/articles/3883-20130920-gefaehrliche-gedanken.htm

25.05.2014 Wahlprüfsteine zur Europawahl https://www.a-fsa.de/de/articles/4240-20140525-wahlpruefsteine-zur-europawahl.htm

12.04.2014 Fundamental Rights Meeting in Wien https://www.a-fsa.de/de/articles/4260-20140412-fundamental-rights-meeting-in-wien.htm

09.02.2015 Bericht über Grundrechtsverletzungen https://www.aktion-freiheitstattangst.org/de/articles/4779-20150209-bericht-ueber-grundrechtsverletzungen.htm

27.10.2015 No "Smart" Border - Öffentliche Anhörung zum Smart Borders Package https://www.a-fsa.de/de/articles/5232-20151027-no-smart-border.htm

09.10.2015 Aufruf an die Ministerpräsidenten der Länder mit der Bitte der Vermittlungsausschuss zur VDS anzurufen https://www.a-fsa.de/de/articles/5244-20151106-ministerpraesidenten-sollen-vermittlungsausschuss-anrufen.htm

09.12.2015 Aktion Freiheit statt Angst appelliert an die EU-Abgeordneten: Keine Vorratsspeicherung unserer Flugreisedaten (NoPNR) https://www.a-fsa.de/de/articles/5304-20151209-keine-vorratsspeicherung-unserer-flugreisedaten.htm

2.6 Erstellen von Forderungen Aus der gesamten praktischen Arbeit leiten wir Forderungen ab und tragen diese an die politischen Entscheidungsträger heran. Eine erste Liste finden Sie in Kapitel 5.

3. Methoden Unser Wissen speist sich aus den Erfahrungen unserer Aktiven (die nicht alle Mitglied des Vereins sein müssen), aus Gesprächen und Korrespondenz mit Entscheidungsträgern und den Menschen, die wir an unseren Infoständen und bei Workshops treffen, bzw die oben genannten Zuschriften.

So werden wir an unserem Infoständen häufig gefragt "ob diese oder jene Videokamera in der Straße eigentlich rechtmäßig dort hängt", um nur ein Beispiel zu nennen. Zur Informationsgewinnung verwenden wir unser breites Netzwerk der Online Aktivisten.

3.1. Daten aus Online-Aktivismus und Informationskampagnen Eine enge aktive Zusammenarbeit gibt es in Berlin mit "Stop watching us" und "Stop Orwell 2020". Friedensfestival, CCC http://www.ccc.de/, Cryptoparties "Bündnis gegen Überwachung" http://www.buendnis-gegen-ueberwachung.de/ Friko Drohnen AG, Zivilklausel-Bündnis, Linuxtag, BITKOM, IHK DS.

Des Weiteren verwenden wir täglich folgende Informationsplattformen:

Auch auf europäischer Ebene haben wir Kontakte zu verwandten Gruppen. Wir sind Mitglied in der European Civil Liberties Organization (ECLN) und der FRA.

Weitere interessante Links, aus denen wir Informationen erlangen, auf dieser Ebene sind:

3.2 Mailverkehr und Kommunikation mit der Bevölkerung Der Verein ist seit 6 Jahren mit seinem Internetauftritt aktiv. In dieser Zeit sind eine Vielzahl an Mails (in den letzten 6 Jahren ca. 4800 ) mit Hinweisen, Fragen oder Beschwerden über Verstöße gegen die informatioelle Selbstbestimmung und Datenschutzbestimmungen von Verbrauchern oder Arbeitnehmern eingegangen. Wir haben über die Inhalte dieser Mails auf unserem Webseiten berichtet und diese beantwortet.

Zu einer genauen Analyse dieser Kommunikation wären weitere tiefer gehende Arbeiten notwendig, für deren Auswertung wir eine Finanzierung benötigen.

Fußnote 1 und eine kleine Auswahl von Fragen und Antworten 2

3.3 Interviews und Gespräche bei Veranstaltungen Darüber hinaus haben unsere Aktiven durch den Kontakt zu den Menschen viel Erfahrung über die Sorgen und Probleme zu unseren Themen aufnehmen können.

Bei größeren Veranstaltungen umfasst unsere Reichweite mehrere 1000 bis 10.000 Menschen.

Eine erste Liste, unvollständig, nach Größe sortiert:

3.4 Podiumsdiskussionen und Veranstaltungen, TV und Medienpräsenz In den Jahren 2009-2010 haben wir das Filmfestival der Aktion Mensch zum Thema "ÜberMacht" begleitet und haben in über 120 Städten in Deutschla nd nach der Aufführung des Films "Strange Cultures" mit den Zuschauern über Falschverdächtigungen und die Gefahren durch die Anti-Terror-Gesetzgebung diskutiert. nd nach der Aufführung des Films "Strange Cultures" mit den Zuschauern über Falschverdächtigungen und die Gefahren durch die Anti-Terror-Gesetzgebung diskutiert.

Jährlich bieten wir zum Safer Internet Day (im Februar) und zur Engagementwoche (im September) Workshops zum Selbstdatenschutz an.

Eine Auswahl:

Wir beteiligen uns auch in Diskussionforen und -blogs im Internet mit unseren Themen. So schreiben wir regelmäßig auf folgenden Webseiten:

Alle unsere eigene Beiträge werden bei automatisch bei Twitter und auch durch Dritte bei Facebook geteilt.

3.5 Informationen an die Presse Wir veröffentlichen Themen in verschiedenen Blogs und Zeitungen, z.B.:

Veröffentlichungen in Zeitschriften

- Veröffentlichungen von Ricardo Cristof Remmert-Fontes

- Veröffentlichungen von Dr. Rainer Hammerschmidt

- "Daten speichern auf Vorrat", FIfF Kommunikation, Aug 2007 und Computer und Arbeit, Sep 2007

- "Personaldatenverarbeitung in einem SAP Data Warehouse", Computer und Arbeit, Dez 2007

- "Anonymisierung / Pseudonymisierung von Personaldaten", Computer und Arbeit, Jan 2008

- "Jeder ein Computerkrimineller? - Die Auswirkungen der §202/303 StGB", Computer und Arbeit, Jun 2008

- "Betriebsratsdaten verschlüsseln - aber richtig", Computer und Arbeit, März 2008

- "Die Klage gegen die Vorratsdatenspeicherung", Computer und Arbeit, Aug.-Sep. 2008

- "Anonym im Internet", Computer und Arbeit, März 2009

- "Internetsperren - Zensur im Internet ?", Computer und Arbeit, Juni 2009

Wir sind als Gast in TV-Talkshows und Informieren die Bevölkerung zu aktuellen Themen sowie Hintergründe:

- Freiheit statt Angst 2009: Trailer mit Support der Jungen Presse Berlin http://www.youtube.com/watch?v=VaTyOtwK-9A&list=UUPFCDwhz-srUm57__tUHQ7Q&index=4

- Freiheit statt Angst 2009 - Interview bei Radio Friedrichshain http://www.youtube.com/watch?v=U02QGZV63-k&list=UUPFCDwhz-srUm57__tUHQ7Q&index=5

- Lotar Küpper zu Gast in der Talkshow "Stasi 2.0 - Spezial" zum Thema Vorratsdatenspeicherung, Überwachungsgesetzgebung und Überwachung der Bevölkerung. Live-Sendung Produziert von UNIWUT Freies Fernsehen und Ausgestrahlt im Altex Berlin TV im Berliner Kabelfernsehen. Erstausstrahlung Mai 2009. http://vimeo.com/26773953

- Lotar Küpper zu Gast in der zweiteiligen Talkshow "EU-Forschungsprojekt INDECT" zu den Themen der Rolle der EU in der Sicherheitsforschung Framework Programm 7.

Produziert von UNIWUT Freies Fernsehen und ausgestrahlt im Alex Berlin TV im Berliner Kabelfernsehen. Erstausstrahlung Juli 2011. Teil 1: http://vimeo.com/27062411 Teil 2: http://vimeo.com/27330065

- Rainer Hammerschmidt zu Gast in der Talkshow "ACTA - Internationales Handelsabkommen" zu dem Thema Internationale Handelsabkommen, ihre Bedeutung und ihre Folgen - ein Einblick am Beispiel von ACTA.

Produziert von UNIWUT Freies Fernsehen und Ausgestrahlt im Alex Berlin TV im Berliner Kabelfernsehen. Erstausstrahlung Februar 2013. http://vimeo.com/61181337

- 04.05.2009 Interview mit Ricardo Cristof Remmert-Fontes zur Anhörung im Rechtsausschuss zum Gesetz über die "Verfolgung schwerer staatsgefährdender Straftaten" https://www.a-fsa.de/images/audio/20090504-interwiewmi-27755.mp3

- 17.11.2011 Rede von Ricardo Cristof Remmert-Fontes in Berlin beim Bildungsstreik https://www.a-fsa.de/images/audio/20111117FsaRedeBildungsstreik.mp3

- 4.10.2014 Ein Interview (16:36 min) mit den Freien Radios zur Gefahr von Kampf- und Überwachungsdrohnen https://www.freie-radios.net/66433

Hier sind alle unsere Videos bei Vimeo http://vimeo.com/aktionfsa und Youtube http://www.youtube.com/user/aktionfsa zu finden und die Mediathek der Sendungen von UNIWUT Freies Fernsehen finden sich unter https://vimeo.com/album/2146661

3.6 Kommunikation mit Politikern Wir haben uns der Kommunikation mit Parteien gewidmet. Zum einen haben wir Anfragen bezüglich unserer Ziele, Forderungen und dem aktuellen Geschehen an politischen Institutionen gestellt und Antworten erhalten. Zum zweiten wurden wir seitens politischen Institutionen und Einzelpersonen zur Beantwortung von Fragen konsultiert und haben ausführlich geantwortet.

- ACTA

- Vorratsdatenspeicherung unserer Kommunikation (VDS)

- Initiierung einer Kampagne für verschlüsselte Bestätigungsmails beim Onlinehandel im Internet.

4. Ergebnisse - Einschätzung und Bewertung Für das Zusammenleben der Menschen in Frieden und Freiheit reicht es nicht aus, sich nur den Wirtschaftlichen, ökonomischen oder politischen Auswertungsprinzipien zu widmen.Unsere Bewertungen finden nach humanistischen Prinzipien statt. Ethnische sowie menschliche Aspekte des alltäglichen Lebens in einer freien Gesellschaft sind eine Herausforderung.

Die Erhaltung der Werte und Normen, beschrieben in der Menschenrechtscharta, sind hier unsere Richtlinie. Hier gelten weniger die gesetzlichen Grenzen des Privaten und Öffentlichen, die auferlegt werden seitens des Beobachters sondern die empfundenen Grenzen der Menschen, die auf uns zukommen.

4.1 Totalüberwachung - ein Überblick Den derzeitigen Stand der Überwachung haben wir als zusammenhängender thematischer Überblick, auf unseren 3 Themenbäumen strukturiert. Die Begriffe führen bei Betrachtung unserer Webseite zu einer Sammlung der Artikel, die wir zu den Themen veröffentlicht haben.

Grundsätzlich lassen sich Überwachungsinstrumente beobachten, die das Monitoring der Bewegung aller Bürger übernehmen. Dieses Monitoring findet auf mehreren Ebenen statt.

Im Digitalen Raum zum Beispiel:

- Aufzeichnung des Surfverhalten über 7 Tage durch die Provider,

- Bestandsdatenauskunft,

- Aufzeichnung des Surfverhaltens durch Cookies; Nutzung dieser Daten durch beliebig viele private Unternehmen (mit denen man nie in Geschäftsverkehr getreten ist)

- Einschränkung des Surfens durch Internetsperren (in vielen Staaten)

- Rasterfahndung in Datenbanken mit personenbezogenen Daten

- Beobachtung durch (Staats-)Trojaner,

- Vorratsdatenspeicherung,

Im Realen Raum zum Beispiel durch:

- Videoüberwachung (CCTV) im öffentlichen Raum und in privaten Geschäftsräumen,

- "präventive" Videoaufzeichung bei Versammlungen,

- automatische Kfz-Kennzeichenerfassung,

- Fingerabdrücke in Pass und Ausweis,

- biometrische Fotos in Pass und Ausweis,

- Bewegungsprofile (Aufzeichnung der Geodaten beim Tragen eines Handys)

- Bewegungsprofile durch eCall (in Kfz)

- Lauschangriff (nach BKA Gesetz)

- Überwachung bei Bankgeschäften (durch Swift)

- Überwachung bei Reisen (in und über die USA, [Canada, Australien, Russland] ...

- Überwachung durch Drohnen (von Polizei und Militär)

- Überwachung durch Kameras und Erkennungsgeräte in Mautbrücken (TolCollect)

- Registrierung von Gendaten (bei Großfahndungen)

- ungeregelter Gebrauch von Arbeitnehmerdaten (Bewerberdaten, Personaldaten, Krankheitsdaten, ...)

Das Monitoring im digitalen sowie im realen Raum wird durch die Datenkonstruktion/ Datenerfassung und der Datenspeicherung sowie der Real-Zeit-Datenverfolgung ermöglicht. Basis für die gesamte Überwachung ist die Datenkonstruktion, das Erfassen und Aufbauen von einen oder mehreren Daten. Diese Daten sind immer erst interpretierbar und missbrauchbar nachdem sie erhoben wurden. So sind technische Voraussetzungen grundlegend notwendig, um beide Räume (Digital sowie Real) zu überwachen.

4.2. Strukturierung der Schutzgüter und Problemfelder In unseren 3 Übersichten zur Datenerfassung und Verarbeitung sehen sie die Verbindung zwischen den technischen Voraussetzungen und den jeweiligen Anwendungsbereichen in Bezug auf Grundrechte, der Wirtschaft und des Staates. Die technischen Mittel die seitens Unternehmen, des Staates oder Privatpersonen genutzt werden sind stets die gleichen.

Auf allen 3 Übersichten sehen sie ganz unten die Roten Bereiche, die sich der reinen technischen Voraussetzungen widmen. Dabei ist eine Aufteilung nach Software und Hardware gemacht wurden und des dazu gehörigen Equipment: Digitale Datenbanken, Datenträger, Hardware, Datenerhebungssoftware. Die Datenarten die dabei entstehen sind zum Beispiel die sog. Bewegungsdaten.

Menschenrechte und Grundrechte

Im Themenbaum Menschenrechte – Grundrechte (Bild 1.) sehen sie gesetzlichen Grundlagen (Grüne Balken) der Menschenrechte und daraus abgeleitete Schutzgüter/Schutzziele (Orange Balken) sowie Problemfelder, die durch eine Überwachung für die jeweiligen Schutzziele ergeben, (z.B. Flucht, Migration).

Überwachung durch den Staat

Im zweiten Themenbaum mass survelliance – Staatliche Überwachung1 sehen sie ebenso ganz unten die bereits genannten technischen Vorraussetzungen deren Nutzungszweck (Überwachung) der Gesetzgeber beschlossen hat (Deutsche Überwachungsgesetze, zwischenstaatliche Abkommen und EU-Forschungsprojekte). Die Problemfelder Missbrauch, Skandale und Datenpannen sind stets ein Teil dieses Gebildes.

Die Beobachtung und Kontrolle durch Unternehmen wird im dritten Themenbaum verdeutlicht. In der Privatwirtschaft sehen wir zum einen die Kontrolle des Arbeitnehmers und zum zweiten die Beobachtung des Verbrauchers.

Überwachung durch die Wirtschaft

Die dazugehörige Instrumente (z.B. OMS) und deren Anwendungen benötigen eine Einwilligung (Arbeitnehmer – Arbeitsvertrag, Kunde - AGB) zu eventuell unrechtmäßigen Datenerfassung sowie Auswertung. Die im Internet zur Verfügung stehenden Tools und Apps dienen dabei einer auf das Individuum bezogenen Datenverarbeitung und ermöglichen einem unrechtmäßigen Handel mit personenbezogenen Daten. Diese Situation zeigt sich als äußerst Problematisch, da sie vom Verbraucher kaum eingeschätzt oder überblickt werden kann. Hinzu kommt die Vielfalt und Vernetzung der Wirtschaft untereinander.

Besonders schwierig zu durchschauen erweist sich die Nutzung der technischen Mittel durch die Wirtschaft. Die vielfältigen Angebote an Software (Apps) und die Vielfalt an Diensten, die dann doch wieder nur einigen wenigen Anbietern gehören (z.B. Whats App und Facebook oder gMail, Google Suche, Youtube, ...) machen es den Nutzern schwer die Gefahren für ihre Daten zu erkennen.

Im Arbeitsverhältnis kommt neben der oben erwähnen Abhängigkeit durch den Arbeitsvertrag hinzu, dass es selbst in Deutschland über Jahrzehnte nicht durchsetzbar war einen wirksamen Arbeitnehmerdatenschutz gesetzlich festzulegen.

4.3. Veränderungen datenschutz-relevanter Gesetze Wir beobachten zu den von uns oben genannten Themen und eine dauerhafte/wiederholte Verletzung der Grundrechte. Unsere Grundrechte werden ständig durch die oben beschriebenen Maßnahmen verletzt.

Bürgerrechtsgruppen, auch wir, klären über diese Verletzung der Grundrechte auf. Es gibt aber keine Reaktion dazu in der Politik. Erst nach der jeweiligen Gesetzgebung kann dagegen geklagt werden und nach vielen Jahren endlich wird in der Regel der Klage in Gänze oder in Teilen stattgegeben.

Dies war der Fall bei

Nach dem erfolgreichen Urteilsspruch jedoch werden neue Gesetze mit ähnlichen Maßnahmen in leicht veränderten Versionen erneut beschlossen und eine Klage muss erneut dagegen durchgeführt werden. EU Kommission: "Abstimmen bis das Ergebnis passt", s. https://www.a-fsa.de/de/articles/3648-20130605-eu-will-neue-flugreisedaten-abstimmung.htm

Dies verursacht nicht nur immense Kosten, sondern untergräbt das Vertrauen in die deutsche sowie EU-Politik und Gesetzgebung. Die genannten Maßnahmen werden ausschließlich mithilfe der Terrorgefahrenabwehr begründet. Die Terrorgefahr lässt sich innerhalb der EU und DE in diesen Ausmaß nicht beobachten.

4.4. Auswirkungen der Verfolgung/Überwachung auf die Menschen 4.4.1. Was bedeutet falsche Argumentation? Wir beobachten seit Jahren, besonders verstärkt seit 9/11 eine verschärfte und agressive Argumentation zur Rechtfertigung der Ausweitung von Überwachung im digitalen und realen Raum. Diese Argumentation jedoch betrachten wir als mangelhaft und nicht haltbar.

Es gibt die Behauptung, es gäbe mehr Sicherheit durch ganzheitliche Überwachung. Dies aber nicht der Fall. Dazu wollen wir zwei erschreckende Beispiele nennen, die Liste lässt sich beliebig erweitern.

Je stärker die "Automatisierung" bei der Fahndung voranschreitet, desto öfter werden Unschuldige (false positives) Opfer dieser Ermittlungen. Bei allen Massendatenabgleichen und statistischen Verfahren zur Beurteilung einer Gefährdung kommt es zu falschen Verdächtigungen. Dies hat der US-amerikanische Sicherheitsexperte Bruse Schneier eindrücklich am Beispiel der US-No-Fly-Lists durchgerechnet ( http://www.schneier.com/essay-052.html ). Je mehr Daten erhoben und verknüpft werden, desto mehr Menschen werden fälschlicherweise ins Fadenkreuz geraten, während die Chance für die tatsächlichen Kriminellen steigt, dem Raster zu entgehen.

So gelang es 2004 Senator Edward Kennedy sich von der No-Fly-Liste löschen zu lassen auf die er "irrtümlich" geraten war, zehntausende anderer US-Bürger haben nicht so viel Einfluss und müssen mit der Einschränkung ihrer Reisefreiheit leben ( http://en.wikipedia.org/wiki/No_Fly_List ).

Ein anderes Beispiel ist die Fahndung nach Nutzer kinderpornografischer Inhalte im Zuge der Operation "Op Ore" ( http://en.wikipedia.org/wiki/Operation_Ore ). Das FBI hatte britischen Behörden die Kreditkartenummern von 7250 Personen übermittelt, die sich damit verbotenes Material im Internet zugänglich gemacht haben sollten. 4283 Wohnungen wurden durchsucht, 3744 Personen verhaftet, 1848 angeklagt, 1451 verurteilt und 140 Kinder aus Familien entfernt. 33 Beschuldigte begingen Selbstmord. Später stellte sich heraus, dass eine Vielzahl der Kreditkartendaten vorher im Internet gestohlen wurden.

Aber die "Totalüberwachung" führt auch bei wirklichen "Positives" nicht zum Erfolg. Die Medien melden, dass über 300 Deutsche als ISIS Kämpfer in Syrien und Irak tätig sind und als potentielle Terroristen zurückkehren könnten ( http://www.wdr2.de/aktuell/isisdeutschland100.html ). Darunter befindet sich auch der frühere Rap-Musiker Dennis Cuspert, einer der Propagandastars der deutschen Salafistenszene, der trotz Haftbefehl und Überwachung auf normalem Weg ausreisen konnte.

Die Behauptung, es wäre unbedingt notwendig, die Sicherheit auszubauen ist falsch. Seit 2001 gab es in EU nur einige wenige Terroranschläge in Deutschland keinen einzigen. Auch die angeblichen "Sauerland Bomber" waren keine wirkliche Bedrohung, da sie bereits seit über einem halben Jahr von der Polizei beobachtet wurden.

4.4.2 Verhaltensänderung u. -anpassung Aus unseren Beobachtung heraus hat sich gezeigt, dass die massive Überwachung zu einer Einschränkung der Grundrechte führt sowie schwerwiegende Stigmatisierungen bei den Opfern auslösen kann und auch auslöst.

Wir beobachten bei den Menschen zunehmend Verängstigungs- und Anpassungsstrategien. Dies lässt sich durch Studien und anhand der Kommunikation mit der Bevölkerung feststellen. https://www.a-fsa.de/de/articles/1608-20101008-vorratsspeicherung-gefaehrdet-menschenleben.htm

Zunehmend fühlen sich Menschen durch Sicherheitsgesetze verfolgt und nicht geschützt. Sie fühlen sich durch die technischen Hilfsmittel gefährdet und machtlos. Die zwingende biometrische Erfassung sowie die stetige Erweiterung dieser Methoden führt zu einem Verlust der Selbstbestimmung über den eigenen Körper.

5. Forderungen Zentrale Forderungen sind u.a.:

- Einschränkung der Grundrechte zurückweisen

Eine wesentliche Aufgabe ist es neue Gesetzesvorhaben darauf zu untersuchen, ob sie grundrechtskonform sind. Jede Einschränkung der Grundrechte muss abgewogen werden und zurückgewiesen werden, wenn die Grundrechtseinschränkung unnötig ist.

- Privatsphäre und informationelle Selbstbestimmung

Privatsphäre und persönliche Freiheit und Unabhängigkeit von jeder Form von anlassloser Beobachtung ist eine Voraussetzung für unsere freiheitliche Demokratie.

- Die informationelle Selbstbestimmung ist ein Grundrecht und dient als Abwehrrecht des Einzelnen gegenüber dem Staat und der Wirtschaft.

- Abschaffung der neuen Vorratsdatenspeicherung in Deutschland

- Kritische Überprüfung der Anti-Terror Gesetze, sowie der Tätigkeiten unserer Geheimdienste in Deutschland und der EU

- Keine zentrale Flugreise-Datenbank in der EU

- Kündigung des Abkommens über die Weitergabe von Flugreisedaten an die USA

- Kündigung des Swift-Abkommens über den Zugriff der USA auf unsere Bankdaten

- Das Wettrüsten der Geheimdienste im Crypto-Krieg stoppen, das Recht der Menschen auf Anonymität sicherstellen

- Informationsfreiheit einfordern

Ebenso wie die Datenschutzbeauftragten in den letzten Jahren zu "Beauftragten für Datenschutz und Informationsfreiheit" geworden sind haben auch wir erkannt, dass eine freiheitliche Gesellschaft ohne Informationsfreiheit nicht existieren kann. Denn nur wenn Informationsfreiheit gelebt wird, können die Menschen sehen/prüfen ob ihre Grundrechte eingehalten werden.

- Einführung eines Gesetzes zum Schutz von Whistleblowern in Deutschland und der EU sowie Schaffung von neutralen (Rechts-)Beratungsstellen

- Schutz von Journalisten bei Kontakten zu Whistleblowern - "Datenhehlerei"-Paragraphen abschaffen

- Keine Fortsetzung der Geheim-Verhandlungen über ein sogenanntes "Freihandelsabkommen" (TTIP, TAFTA, SOPA, ACTA, ...)

- Recht auf Anonymität

Damit Informationsfreiheit gelebt werden kann und Whistleblower uns ohne Gefahr für ihre Existenz über Gesetzesverletzungen informieren können, ist es wichtig, dass jeder Mensch ein Recht auf anonyme Nutzung des Internets hat. In Deutschland ist dies gesetzlich vorgegeben, wird praktisch aber oft missachtet.

- Open Source statt Kommerzialisierung

Aus den Enthüllungen von Edward Snowden ziehen wir die Erfahrung, dass Großunternehmen wie Microsoft oder Google oft zur Herausgabe von Benutzerdaten gezwungen werden oder noch schlimmer, dass in ihre Programme Hintertüren eingebaut werden, durch die die Menschen belauscht und beobachtet werden können. Deshalb hat Open Source für uns eine besondere Bedeutung bei der Entwicklung von Software.

- Nicht-kommerzielle, dezentrale Netze und Software fördern

- Offene Software durch EU-weit gültige Zertifikate fördern

- In die Entwicklung und Verbreitung von Verschlüsselungstechnologien investieren

- Ergonomie

Nur bei benutzerfreundlicher ergonomisch gestalteter Software erschließen sich dem Anwender die Möglichkeiten eines Programm und Missbrauchsmöglichkeiten und Gefahren werden früher erkannt. Die Anforderungen an ergonomisch gute Software sind Aufgabenangemessenheit, Selbstbeschreibungsfähigkeit, Steuerbarkeit, Erwartungskonformität, Fehlertoleranz, Individualisierbarkeit, Lernförderlichkeit.

- Netzneutralität

Ein wichtiger Punkt bei der Gestaltung des Internets ist die Netzneutralität. Sie bestimmt, dass keine Anwendungen oder Anbieter die vorhandenen Netzressourcen bevorzugt für sich nutzen dürfen. Diese sind ohne Unterschied für alle da. - Netzneutralität gesetzlich verankern

- Forschungsförderung zum Nutzen der Menschen

Aus den Untersuchungen von EU-geförderten Forschungsprojekten im Rahmen des Forschungsprogramms FP7 (Indect und seine Brüder) und ersten Recherchen zum derzeitigen Rahmenprogramm FP8 haben wir erkannt, dass der Einfluss des industriellen Sicherheitskomplexes zurückgedrängt werden muss. - Einhaltung ethischer und wissenschaftlicher Standards bei der Sicherheitsforschung in Deutschland und EU-weit

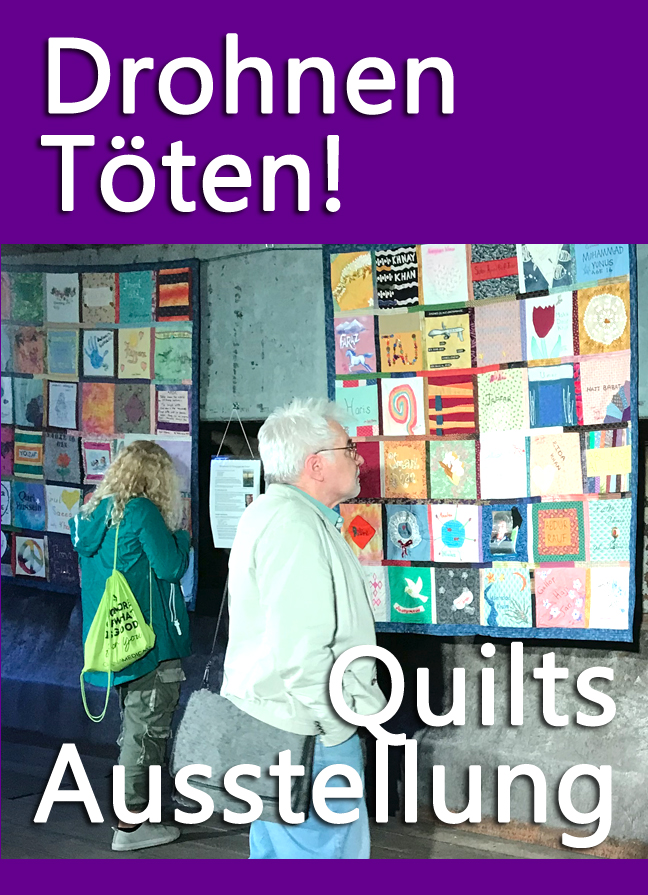

- Keine Entwicklung und Nutzung von Drohnen zur Überwachung und Tötung von Menschen

Stand 18.1.2016

Kategorie[8]: Über uns Short-Link dieser Seite: a-fsa.de/d/2zA

Link zu dieser Seite: https://www.a-fsa.de/de/articles/5355-20160118-sieben-jahre-fuer-die-grundrechte.html

Link im Tor-Netzwerk: http://a6pdp5vmmw4zm5tifrc3qo2pyz7mvnk4zzimpesnckvzinubzmioddad.onion/de/articles/5355-20160118-sieben-jahre-fuer-die-grundrechte.html

Tags: #Aktivitaet #FsaMitteilung #Grundrechte #Menschenrechte #gemeinnuetzig #NGO #EU #FRA #Ueberwachung #Kontrolle #Taetigkeitsbericht #2009-2016 #A-FsA #Jahrestag #7Jahre

Erstellt: 2016-01-17 12:29:54

Aufrufe: 5231

Kommentar abgeben

|

nd nach der Aufführung des Films "Strange Cultures" mit den Zuschauern über Falschverdächtigungen und die Gefahren durch die Anti-Terror-Gesetzgebung diskutiert.

nd nach der Aufführung des Films "Strange Cultures" mit den Zuschauern über Falschverdächtigungen und die Gefahren durch die Anti-Terror-Gesetzgebung diskutiert.